BurpSuite使用:发包重放

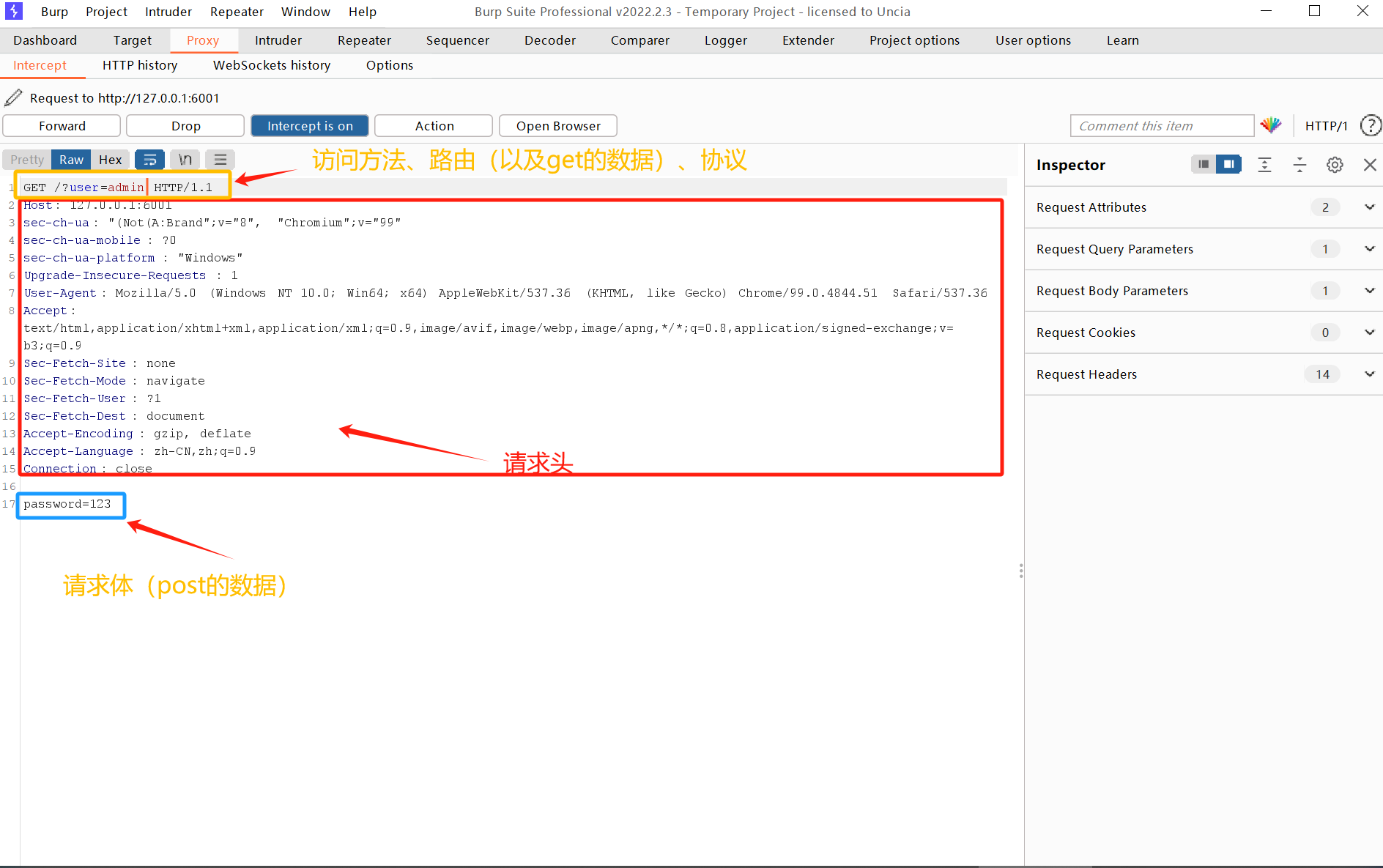

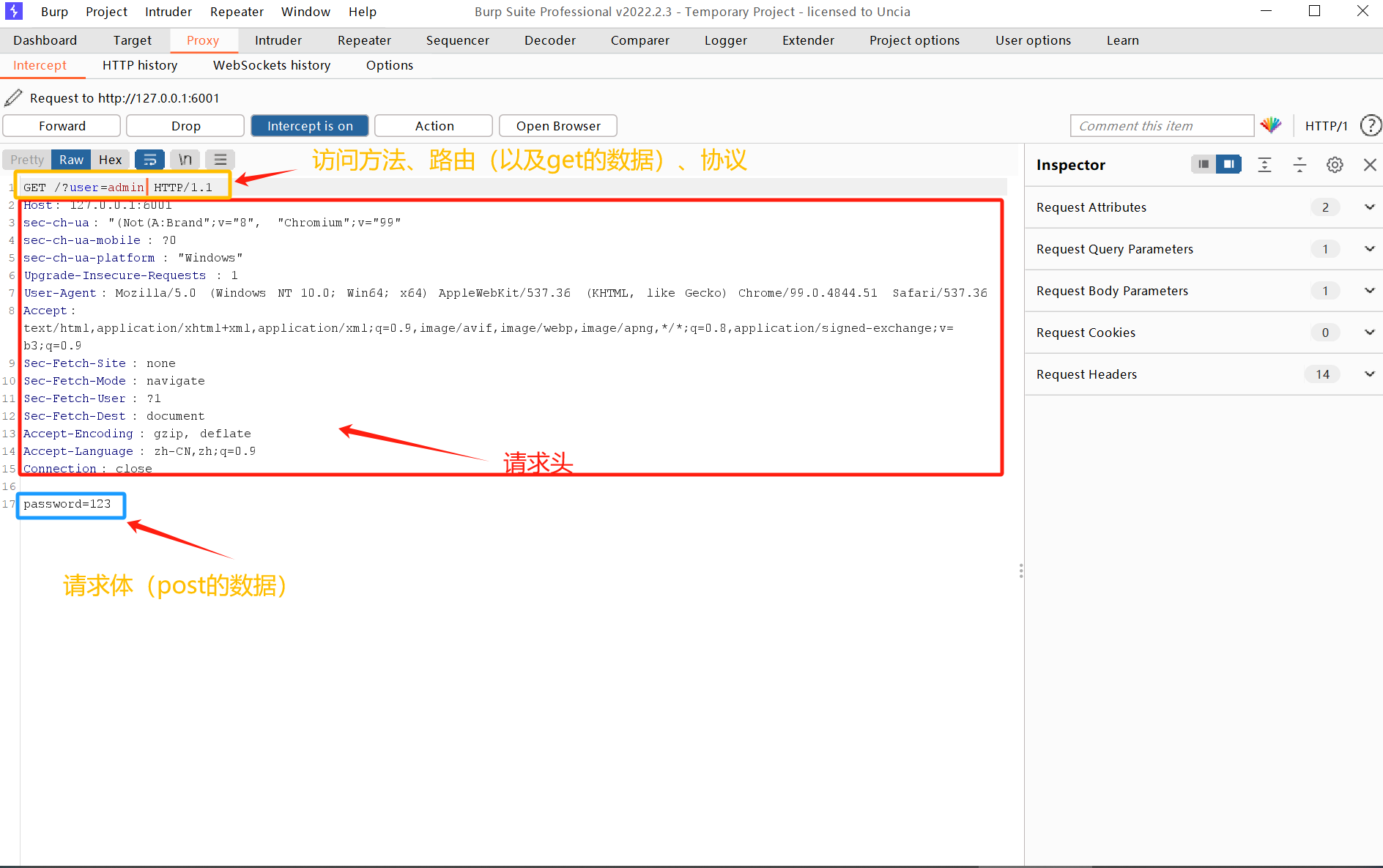

burp可以在本地搭建代理,拦下请求包,进行修改并重发

可以使用burp的repeat模块反复修改发包,进行调试等目的

可以使用burp的repeat模块反复修改发包,进行调试等目的

可以使用burp的intruder模块进行爆破,fuzz等操作

例题一 : headers

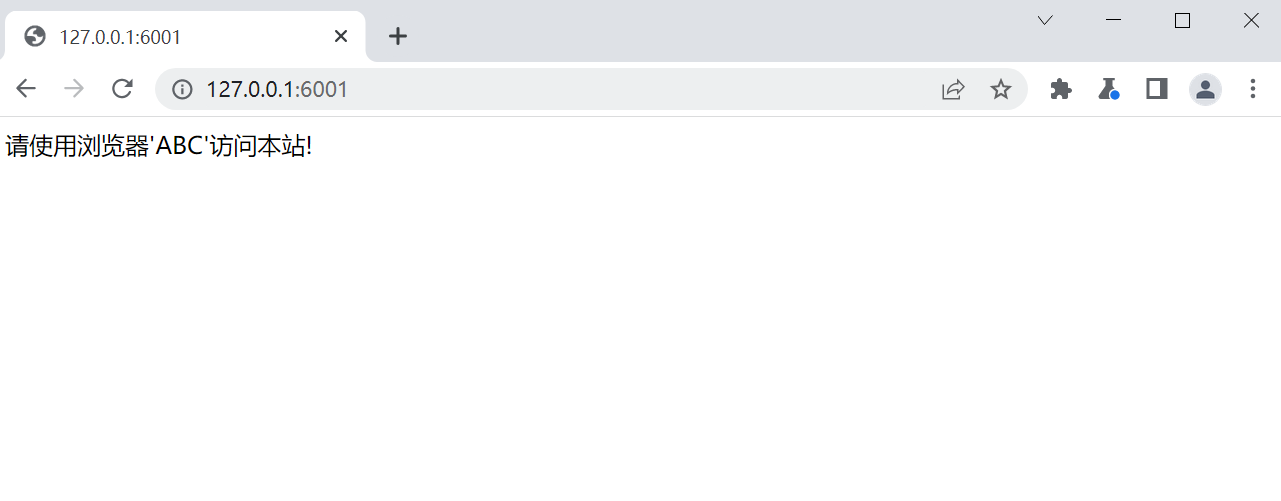

访问题目,要求使用浏览器ABC访问

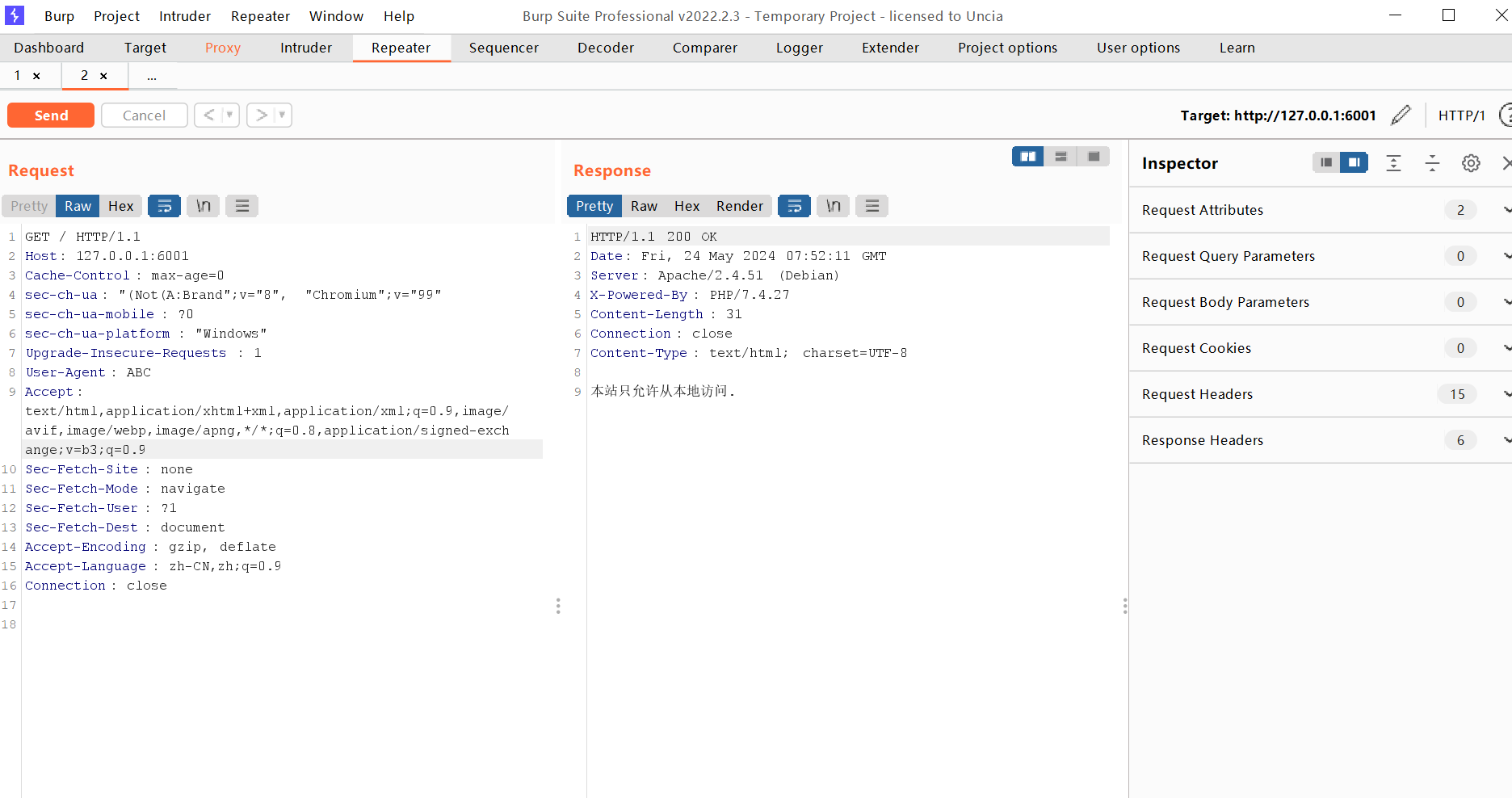

burp拦截请求包,修改User-Agent头为ABC,发现要求从本地访问

burp拦截请求包,修改User-Agent头为ABC,发现要求从本地访问

从本地访问=ip来源为127.0.0.1,可以尝试的请求头:X-Forwarded-For X-Real-Ip

从本地访问=ip来源为127.0.0.1,可以尝试的请求头:X-Forwarded-For X-Real-Ip

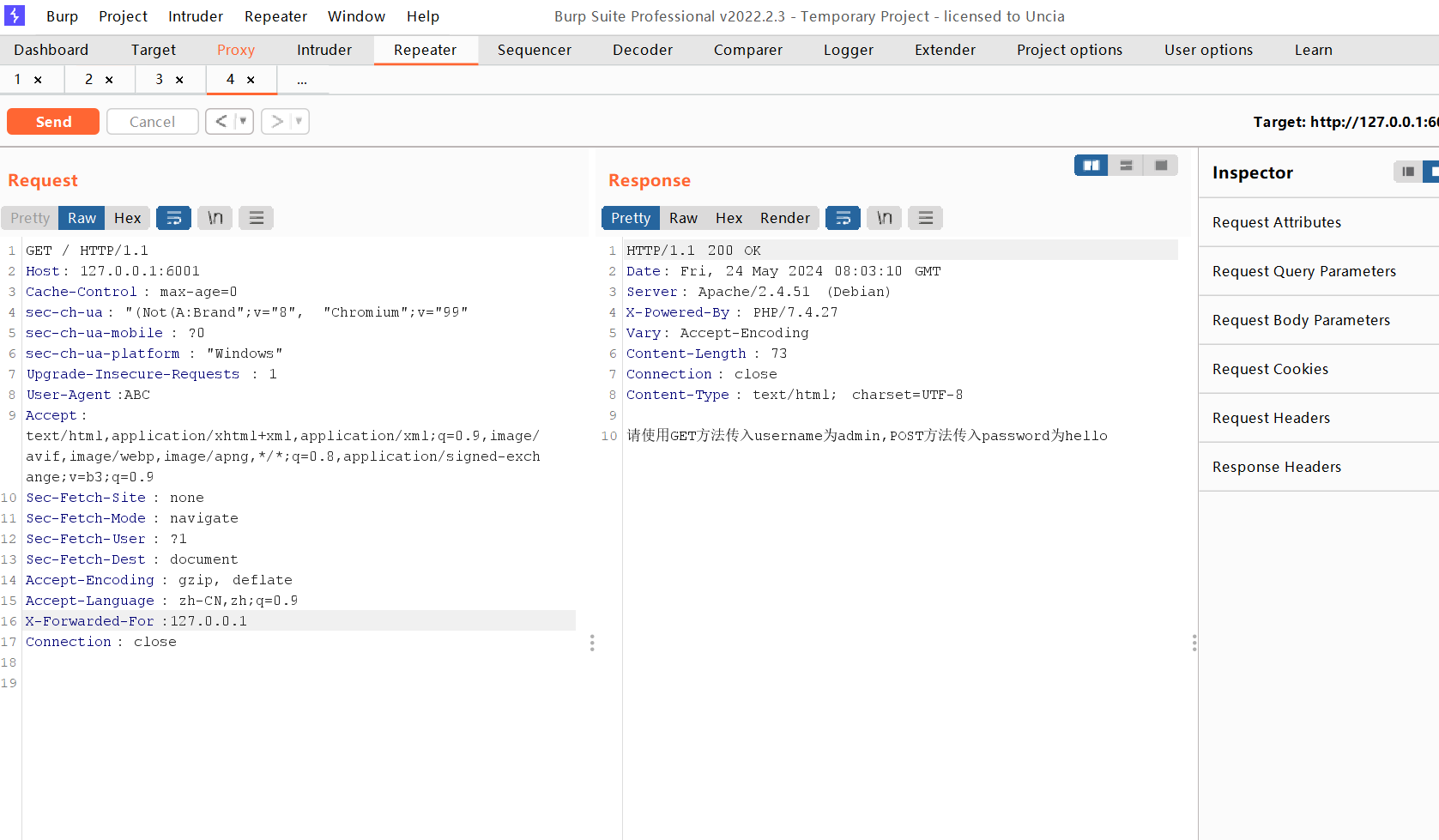

添加请求头X-Forwarded-For:127.0.0.1

发现需要get和post传入参数

发现需要get和post传入参数

get:url?username=admin

post:请求体内容-password=hello

同时需要设置Content-Type:application/x-www-form-urlencoded,以及检查Content-Length是否正确,否则会导致卡死

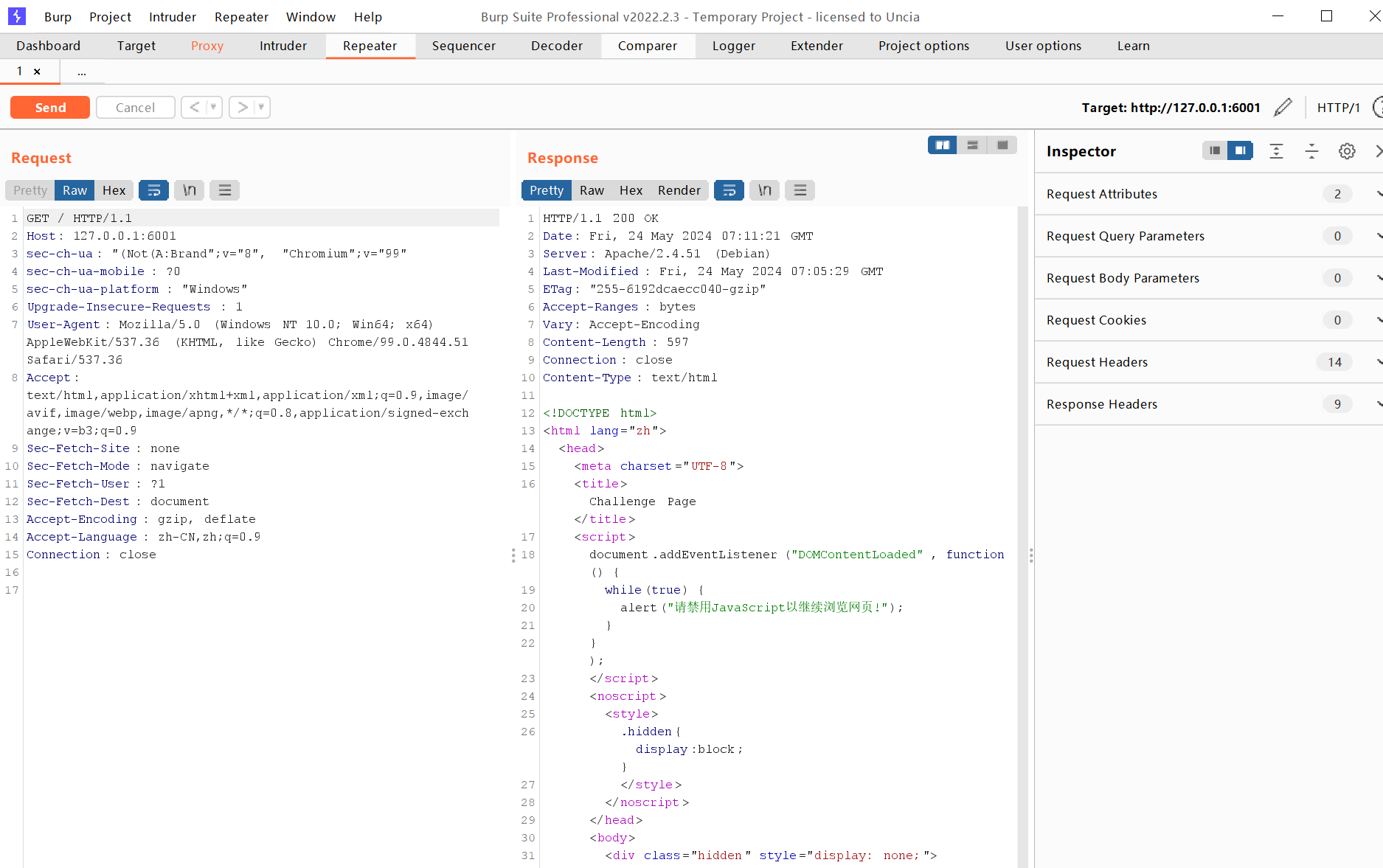

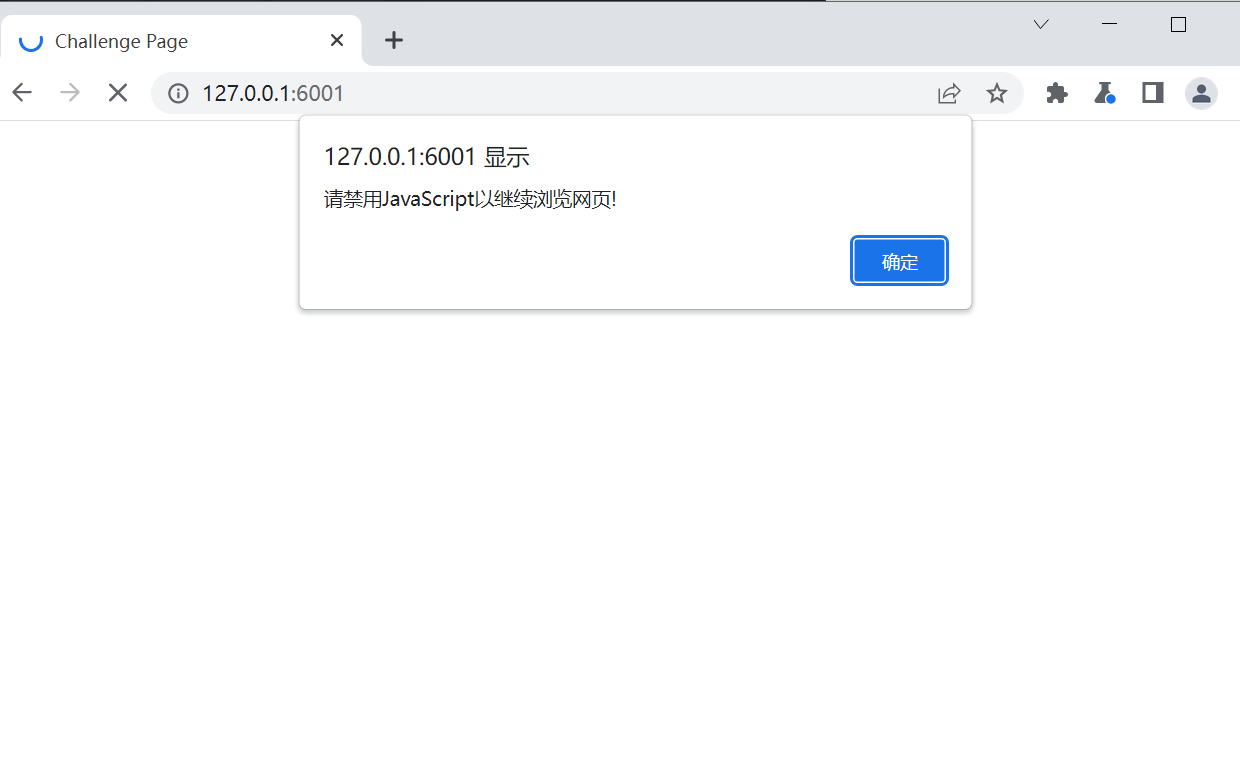

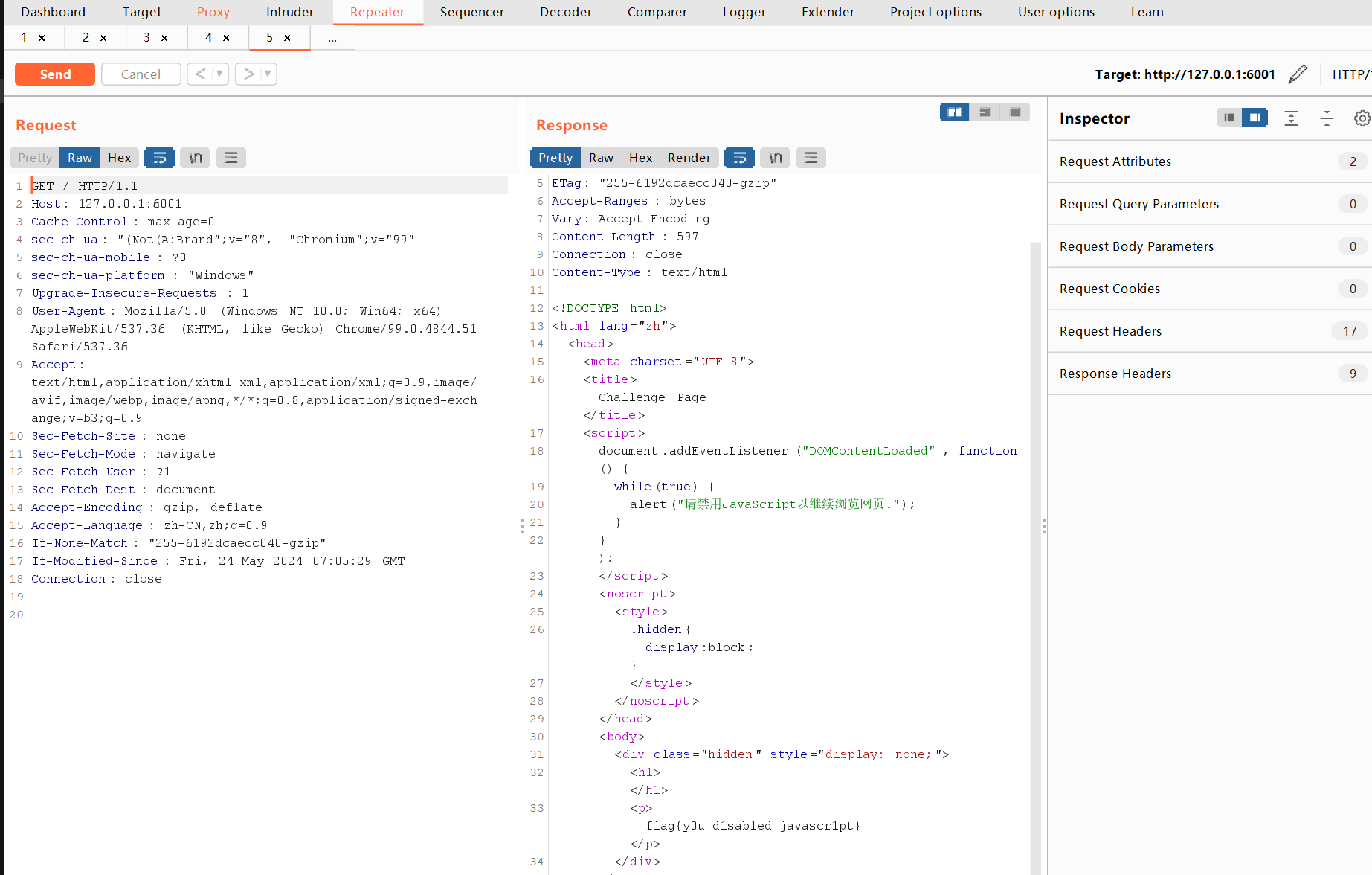

例题二 : js

访问题目,要求禁用js,明显是写了个无限弹窗,需要禁用js来查看网页内容

可以去浏览器设置禁用js,也可以直接利用burp的repeater模块,做到发包直接查看回显内容

可以去浏览器设置禁用js,也可以直接利用burp的repeater模块,做到发包直接查看回显内容

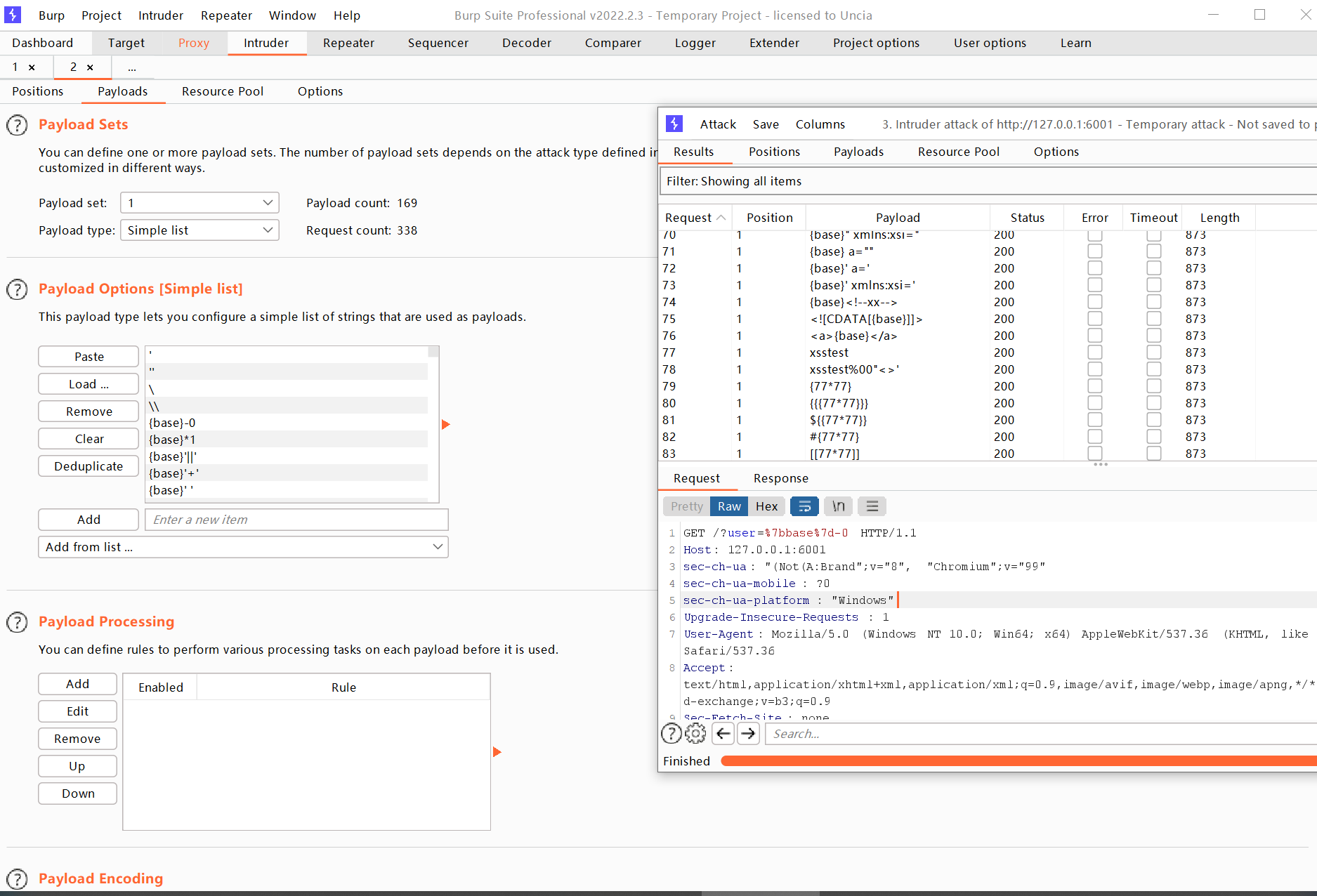

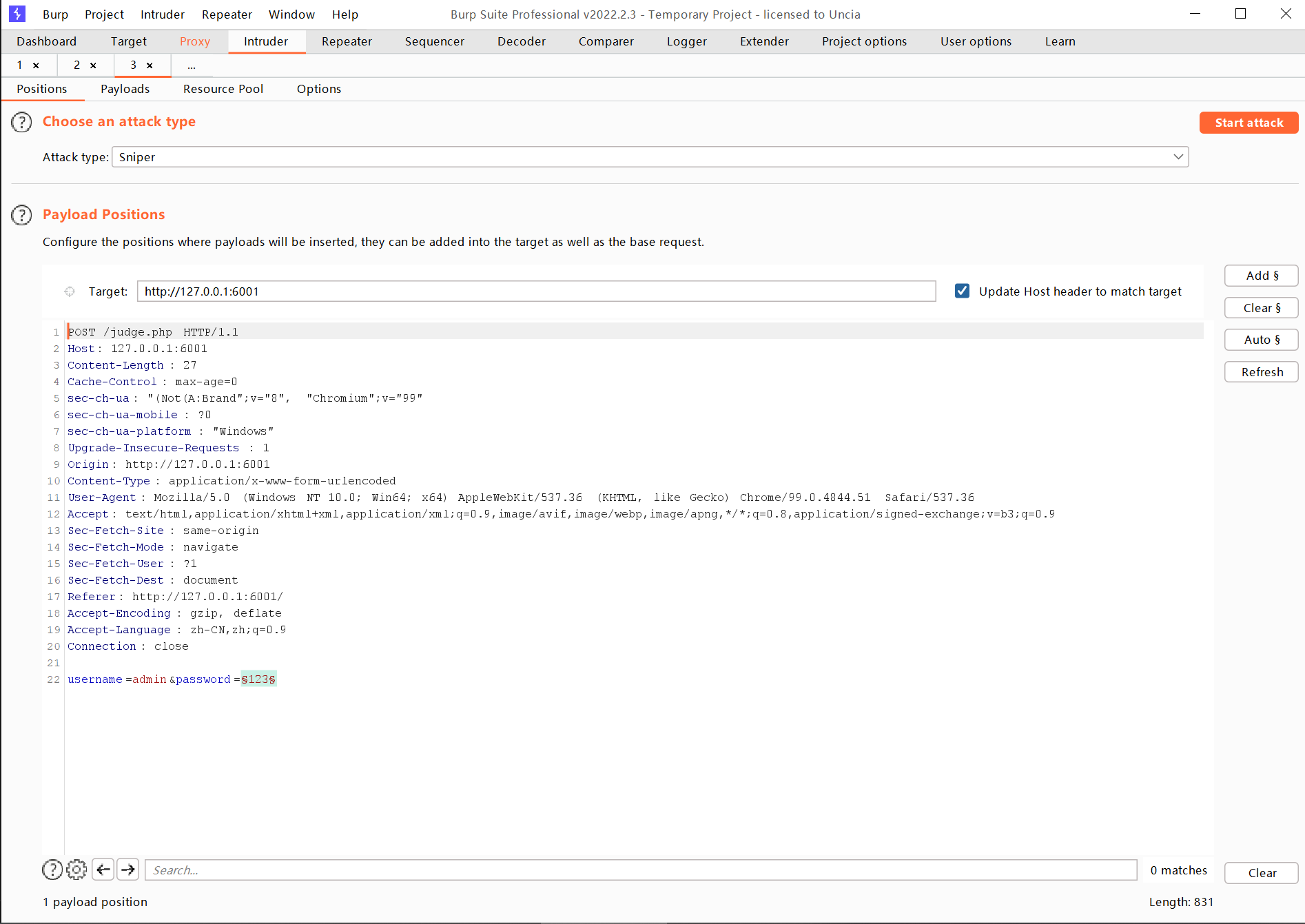

例题三 : weakpass

访问题目,要求登录,提示为admin登录

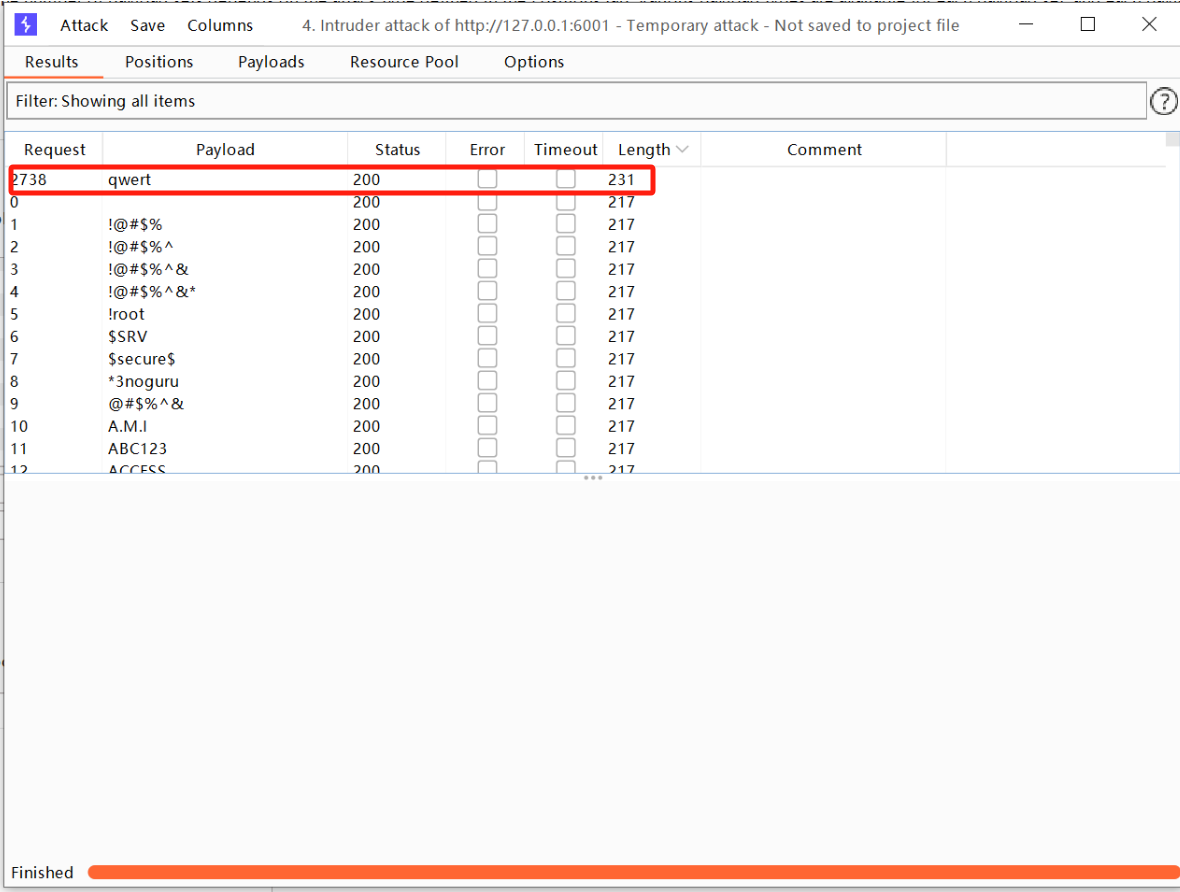

使用burp爆破admin的弱密码,用自带的字典即可,也可以从github找弱口令字典

使用burp爆破admin的弱密码,用自带的字典即可,也可以从github找弱口令字典

找到回显内容长度不同的,即为正确密码

找到回显内容长度不同的,即为正确密码

Comments NOTHING